最好用的(de)開源Web漏洞掃描工具梳理

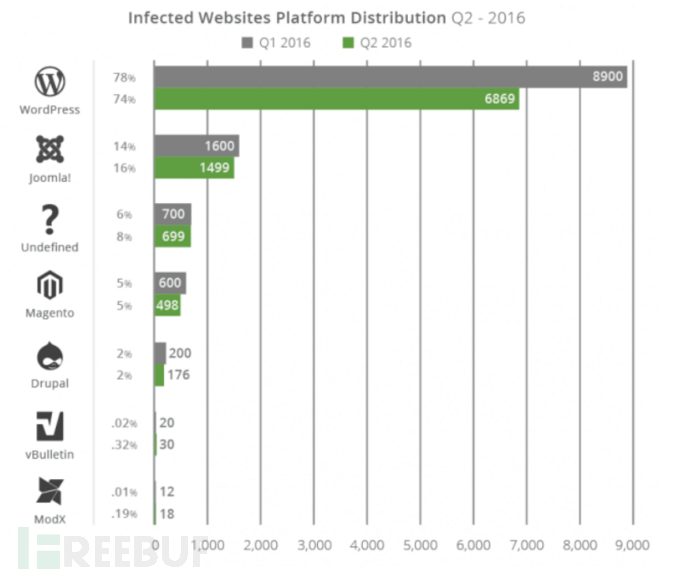

賽門鐵克2017年互聯網安全威脅報告中提出(chū)在(zài)他(tā)們今年掃描的(de)網站中,有76%都含有惡意軟件。如果你在(zài)用WordPress,SUCURI的(de)另一(yī / yì /yí)份報告也(yě)顯示,超過70%的(de)被掃描網站也(yě)都存在(zài)一(yī / yì /yí)個(gè)或多個(gè)漏洞。

如果你剛好是(shì)某個(gè)網絡應用程序的(de)所有者,怎樣才能保證你的(de)網站是(shì)安全的(de)、不(bù)會洩露敏感信息?

如果是(shì)基于(yú)雲的(de)安全解決方案,那麽可能隻需要(yào / yāo)進行常規漏掃。但如果不(bù)是(shì),我們就(jiù)必須執行例行掃描,采取必要(yào / yāo)的(de)行動降低安全風險。

當然很多付費掃描器功能會更加全面、嚴謹,包含報表輸出(chū)、警報、詳細的(de)應急指南等等附加功能。

開源工具最大(dà)的(de)缺點是(shì)漏洞庫可能沒有付費軟件那麽全面。

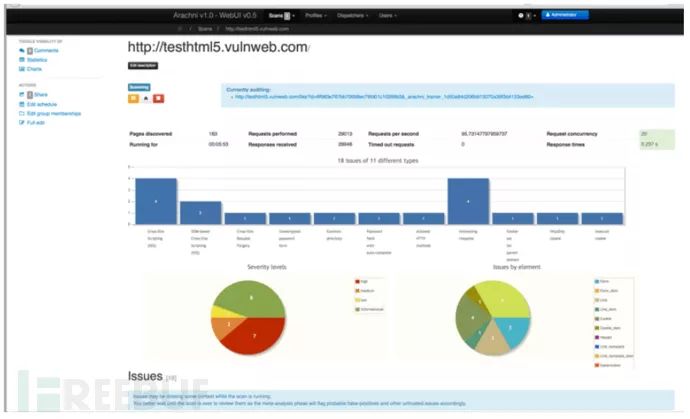

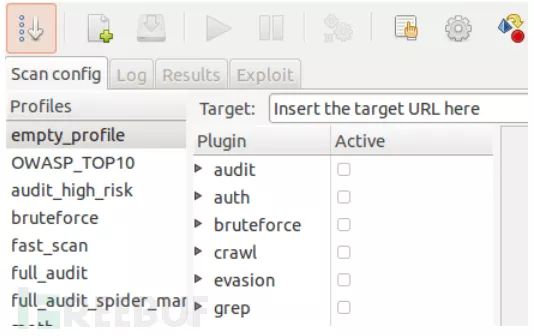

1. Arachni

Arachni是(shì)一(yī / yì /yí)款基于(yú)Ruby框架搭建的(de)高性能安全掃描程序,适用于(yú)現代Web應用程序。可用于(yú)Mac、Windows及Linux系統的(de)可移植二進制文件。

Arachni不(bù)僅能對基本的(de)靜态或CMS網站進行掃描,還能夠做到(dào)對以(yǐ)下平台指紋信息((硬盤序列号和(hé / huò)網卡物理地(dì / de)址))的(de)識别。且同時(shí)支持主動檢查和(hé / huò)被動檢查。

Windows、Solaris、Linux、BSD、Unix

Nginx、Apache、Tomcat、IIS、Jetty

Java、Ruby、Python、ASP、PHP

Django、Rails、CherryPy、CakePHP、ASP.NET MVC、Symfony

一(yī / yì /yí)般檢測的(de)漏洞類型包括:

NoSQL/Blind/SQL/Code/LDAP/Command/XPath注入

跨站請求僞造

路徑遍曆

本地(dì / de)/遠程文件包含

Response splitting

跨站腳本

未驗證的(de)DOM重定向

源代碼披露

另外,你可以(yǐ)選擇輸出(chū)HTML、XML、Text、JSON、YAML等格式的(de)審計報告。

Arachni幫助我們以(yǐ)插件的(de)形式将掃描範圍擴展到(dào)更深層的(de)級别。

2. XssPy

一(yī / yì /yí)個(gè)有力的(de)事實是(shì),微軟、斯坦福、摩托羅拉、Informatica等很多大(dà)型企業機構都在(zài)用這(zhè)款基于(yú)python的(de)XSS(跨站腳本)漏洞掃描器。它的(de)編寫者Faizan Ahmad才華出(chū)衆,XssPy是(shì)一(yī / yì /yí)個(gè)非常智能的(de)工具,不(bù)僅能檢查主頁或給定頁面,還能夠檢查網站上(shàng)的(de)所有鏈接以(yǐ)及子(zǐ)域。因此,XssPy的(de)掃描非常細緻且範圍廣泛。

3. w3af

w3af是(shì)一(yī / yì /yí)個(gè)從2006年年底開始的(de)基于(yú)Python的(de)開源項目,可用于(yú)Linux和(hé / huò)Windows系統。w3af能夠檢測200多個(gè)漏洞,包括OWASP top 10中提到(dào)的(de)。

w3af能夠幫你将payload注入header、URL、cookies、字符串查詢、post-data等,利用Web應用程序進行審計,且支持各種記錄方法完成報告,例如:

CSV

HTML

Console

Text

XML

這(zhè)個(gè)程序建立在(zài)一(yī / yì /yí)個(gè)插件架構上(shàng),所有可用插件地(dì / de)址:click here。

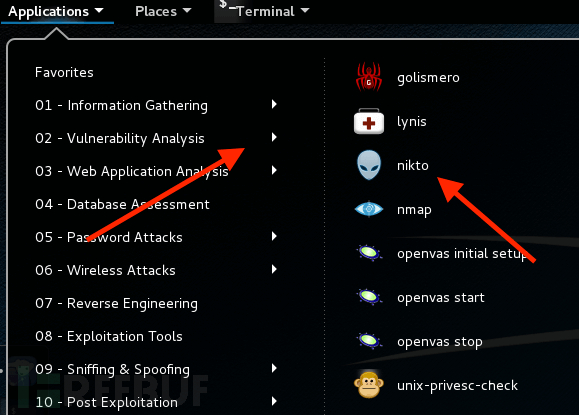

4. Nikto

相信很多人(rén)對Nikto并不(bù)陌生,這(zhè)是(shì)由Netsparker(專做web安全掃描器企業,總部坐标英國(guó))贊助的(de)開源項目,旨在(zài)發現Web服務器配置錯誤、插件和(hé / huò)Web漏洞。Nikto對6500多個(gè)風險項目進行過綜合測試。支持HTTP代理、SSL或NTLM身份驗證等,還能确定每個(gè)目标掃描的(de)最大(dà)執行時(shí)間。

Nikto也(yě)适用于(yú)Kali Linux。

Nikto在(zài)企業内部網絡解決方案中查找web服務器安全風險的(de)應用前景非常廣闊。

5. Wfuzz

Wfuzz(Web Fuzzer)也(yě)是(shì)滲透中會用到(dào)的(de)應用程序評估工具。它可以(yǐ)對任何字段的(de)HTTP請求中的(de)數據進行模糊處理,對Web應用程序進行審查。

Wfuzz需要(yào / yāo)在(zài)被掃描的(de)計算機上(shàng)安裝Python。具體的(de)使用指南可參見這(zhè)個(gè):鏈接。

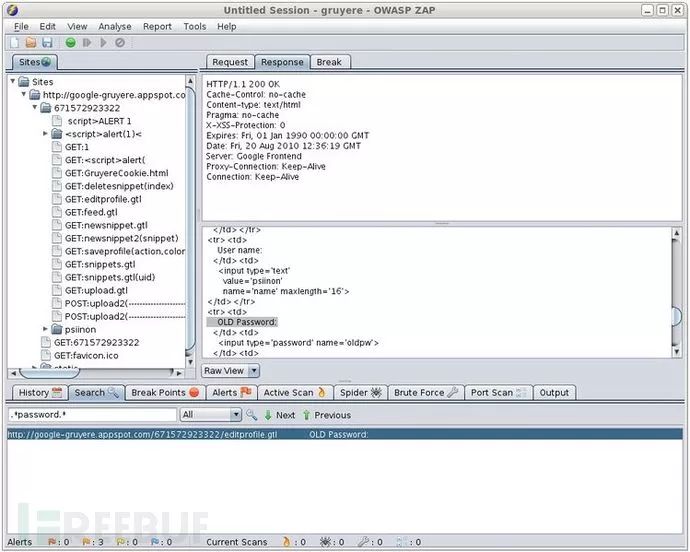

6. OWASP ZAP

ZAP(Zet Attack Proxy)是(shì)全球數百名志願者程序員在(zài)積極更新維護的(de)著名滲透測試工具之(zhī)一(yī / yì /yí)。它是(shì)一(yī / yì /yí)款跨平台的(de)Java工具,甚至都可以(yǐ)在(zài)Raspberry Pi上(shàng)運行。ZAP在(zài)浏覽器和(hé / huò)Web應用程序之(zhī)間攔截和(hé / huò)檢查消息。

ZAP值得一(yī / yì /yí)提的(de)優良功能:

Fuzzer

自動與被動掃描

支持多種腳本語言

Forced browsing(強制浏覽)

7. Wapiti

Wapiti掃描特定的(de)目标網頁,尋找能夠注入數據的(de)腳本和(hé / huò)表單,從而(ér)驗證其中是(shì)否存在(zài)漏洞。它不(bù)是(shì)對源代碼的(de)安全檢查,而(ér)是(shì)執行黑盒掃描。

支持GET和(hé / huò)POST HTTP請求方式、HTTP和(hé / huò)HTTPS代理以(yǐ)及多個(gè)認證等。

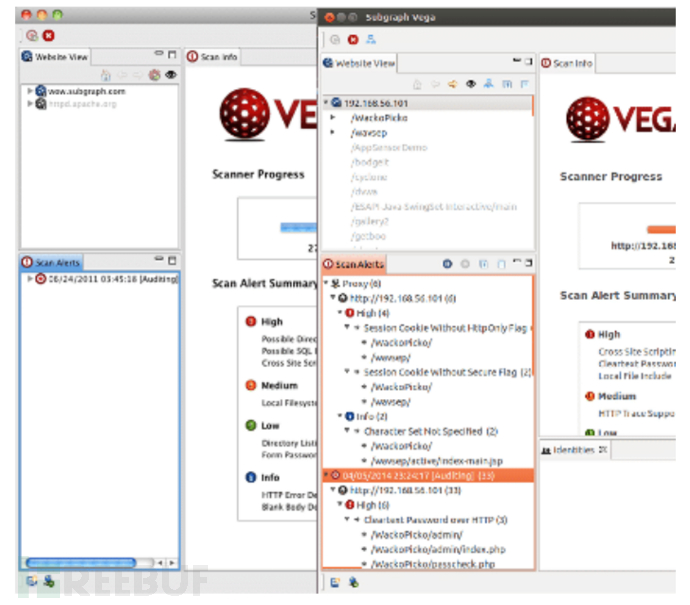

8. Vega

Vega由Subgraph開發,Subgraph是(shì)一(yī / yì /yí)個(gè)用Java編寫的(de)多平台支持工具,用于(yú)查找XSS,SQLi、RFI和(hé / huò)很多其它的(de)漏洞。

Vega的(de)圖形用戶界面相對來(lái)說(shuō)比較美觀。它可以(yǐ)通過特定的(de)憑證登錄某個(gè)應用後執行自動掃描。

如果你懂開發,還可以(yǐ)利用vega API創建新的(de)攻擊模塊。

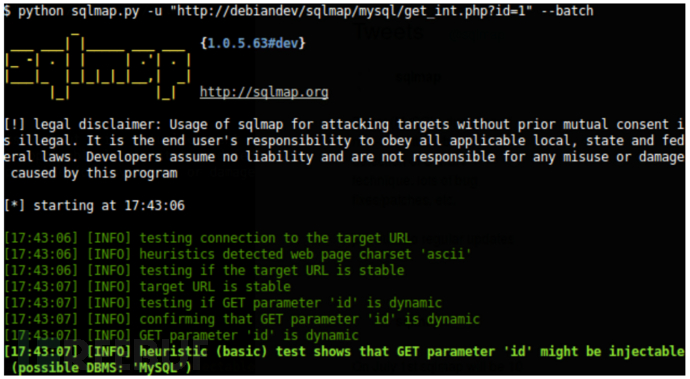

9. SQLmap

顧名思義,我們可以(yǐ)借助sqlmap對數據庫進行滲透測試和(hé / huò)漏洞查找。

支持所有操作系統上(shàng)的(de)Python 2.6或2.7。如果你正在(zài)查找SQL注入和(hé / huò)數據庫漏洞利用,sqlmap是(shì)一(yī / yì /yí)個(gè)好助手。

10. Grabber

這(zhè)也(yě)是(shì)一(yī / yì /yí)個(gè)做得不(bù)錯的(de)Python小工具。這(zhè)裏列舉一(yī / yì /yí)些特色功能:

JavaScript源代碼分析器

跨站點腳本、SQL注入、SQL盲注

利用PHP-SAT的(de)PHP應用程序測試

下載地(dì / de)址:click here。

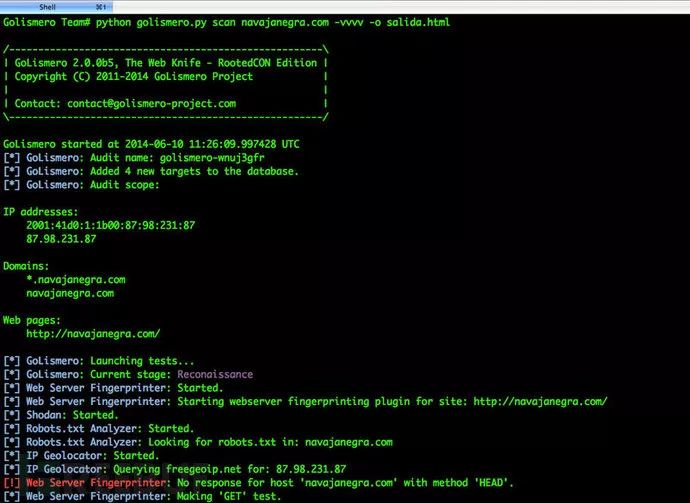

11. Golismero

這(zhè)是(shì)一(yī / yì /yí)個(gè)管理和(hé / huò)運行Wfuzz、DNS recon、sqlmap、OpenVas、機器人(rén)分析器等一(yī / yì /yí)些流行安全工具的(de)框架。

Golismero非常智能,能夠整合其它工具的(de)測試反饋,輸出(chū)一(yī / yì /yí)個(gè)統一(yī / yì /yí)的(de)結果。

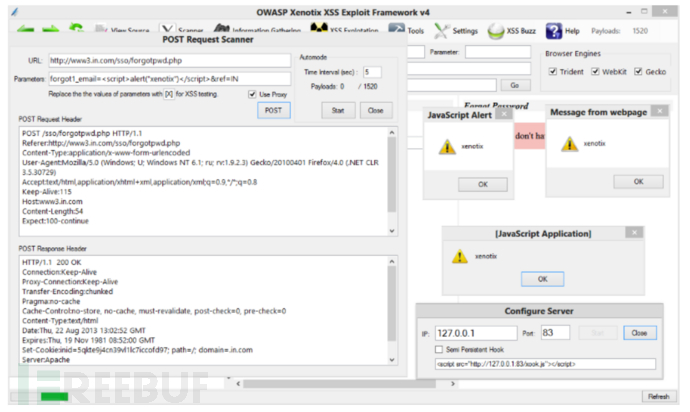

12. OWASP Xenotix XSS

OWASP的(de)Xenotix XSS是(shì)一(yī / yì /yí)個(gè)用于(yú)查找和(hé / huò)利用跨站點腳本的(de)高級框架,内置了(le/liǎo)三個(gè)智能模糊器,用于(yú)快速掃描和(hé / huò)結果優化。

這(zhè)款工具有上(shàng)百個(gè)功能

網絡安全對于(yú)在(zài)線業務至關重要(yào / yāo),希望上(shàng)面這(zhè)些免費的(de)漏掃程序能夠幫助各位讀者及時(shí)發現風險,在(zài)被惡意人(rén)員利用之(zhī)前即完成漏洞修複。